记一次钓鱼网站检测

故事背景

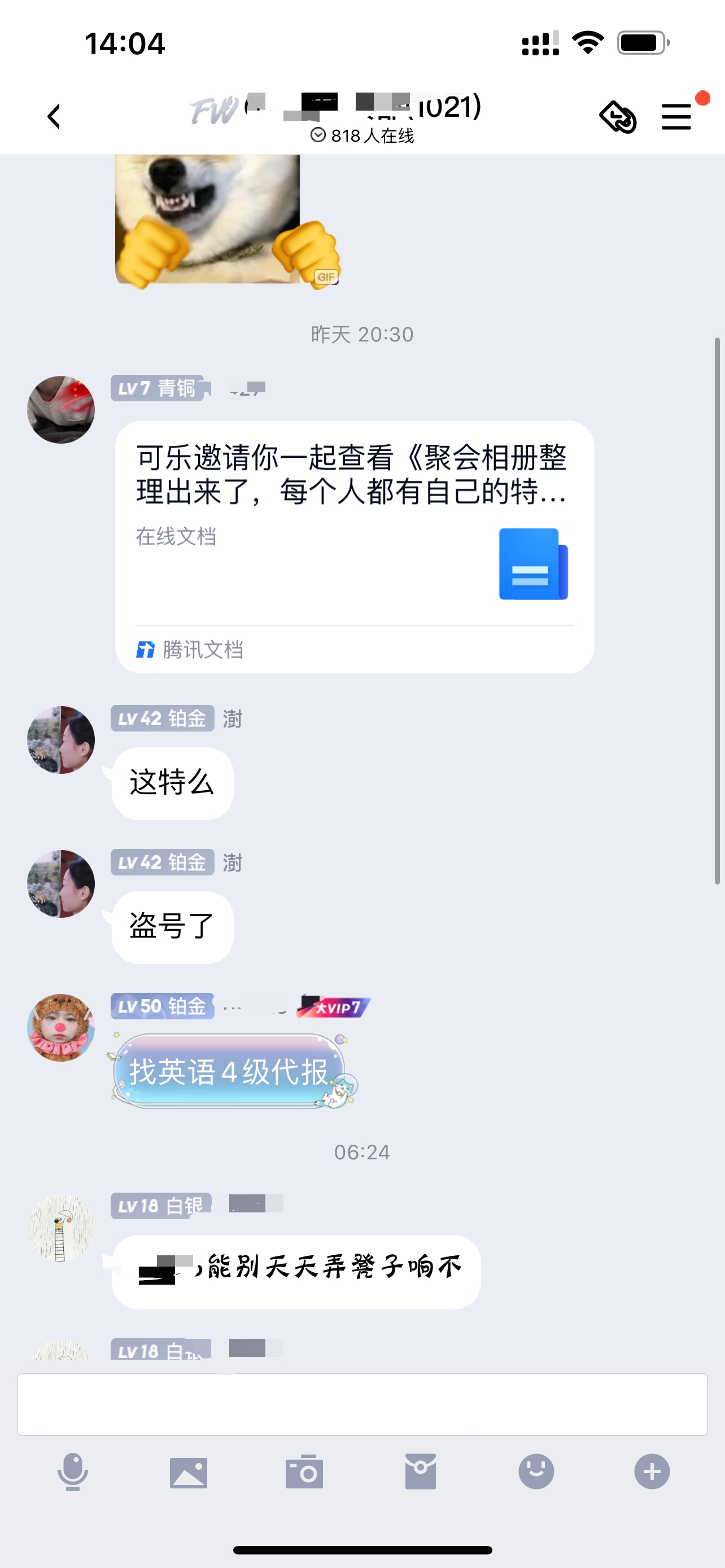

睡前日常翻群,发现一个群内有可疑的”腾讯文档”链接,点进去后,让扫码,猜测为钓鱼网站。

二维码识别出来后为一个url:http://abc.example.com/wdtx/aqqdoc.html?ud=dGVzdA (以下都将使用example代替)

确认是钓鱼网站,但天色已晚,先睡吧。

开始检测

第二天中午起床后,打开电脑开始检测!

信息收集

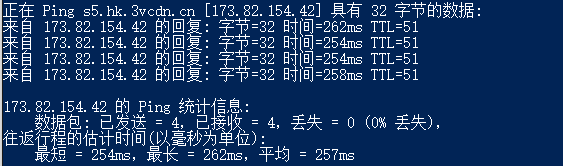

查找真实IP

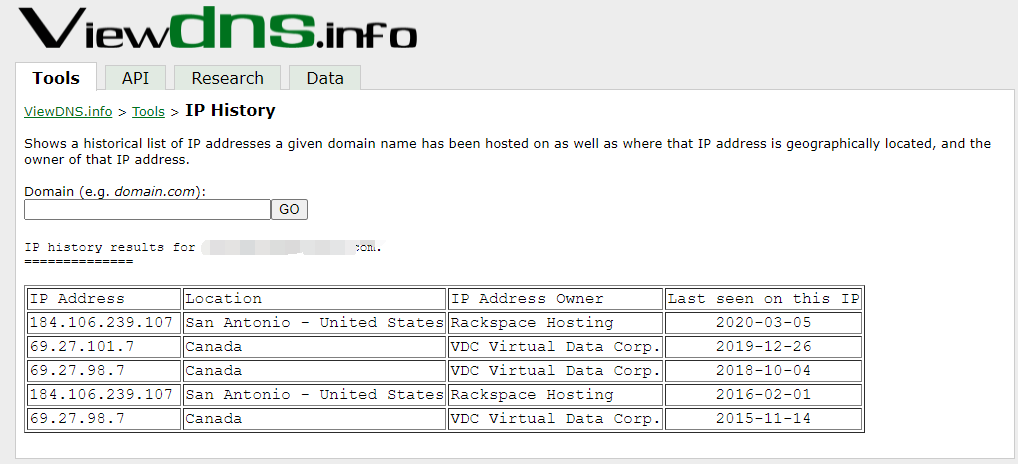

先Ping了一下网站,但发现是Cloudflare的CDN。

于是去查历史DNS解析,但是并没有收获,没有找到现在正在使用的IP。

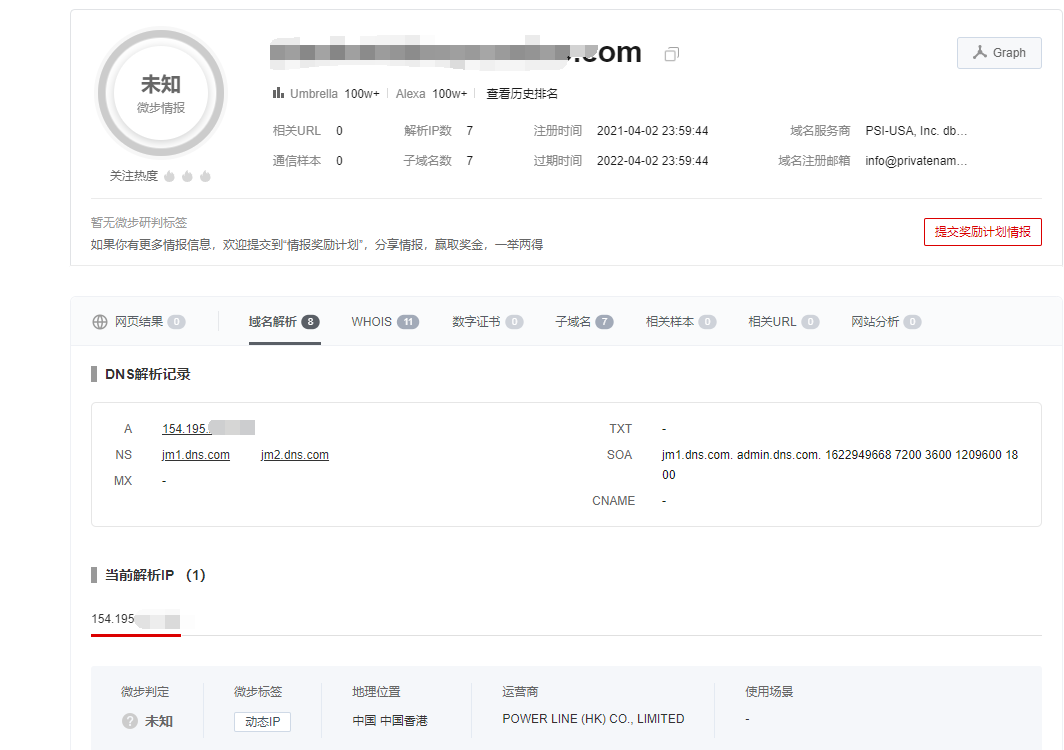

子域名收集

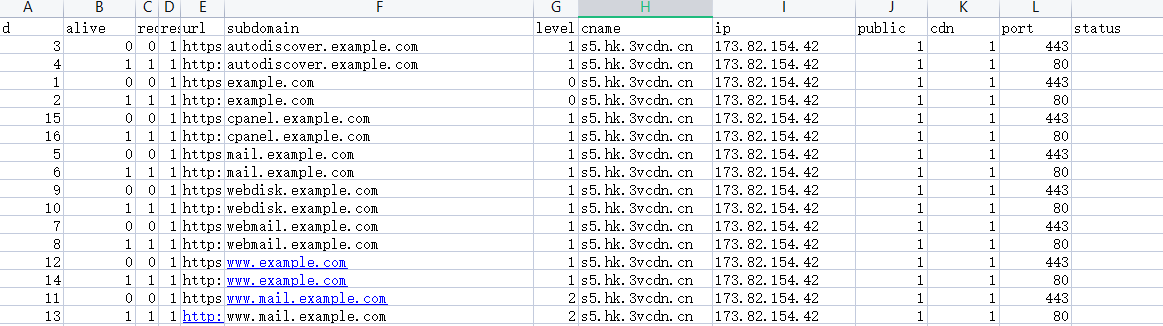

使用了OneForAll和Layer两个工具来收集。

但是除了已知的钓鱼网站的子域名,剩下的子域名访问都是404,并且解析也都是CDN的IP,并没有什么有效的收获。

目录扫描

使用dirsearch扫了一下目录,于是,事情就出现了转机。

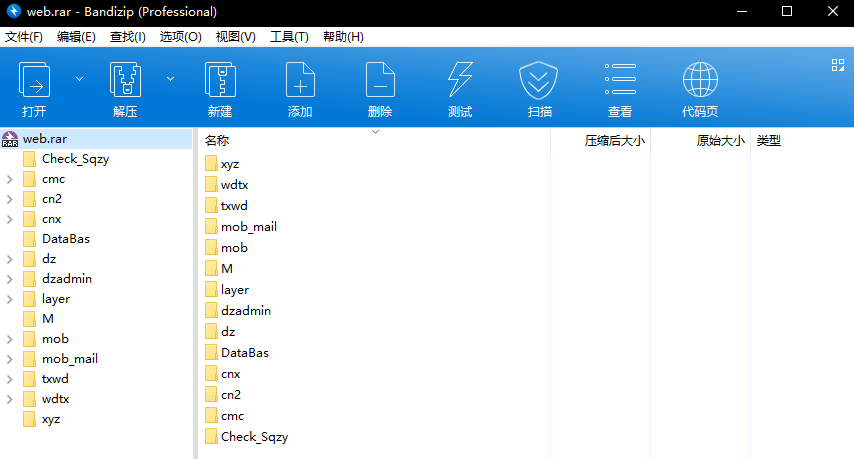

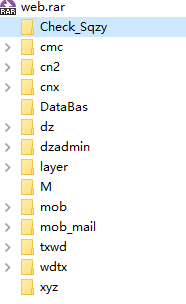

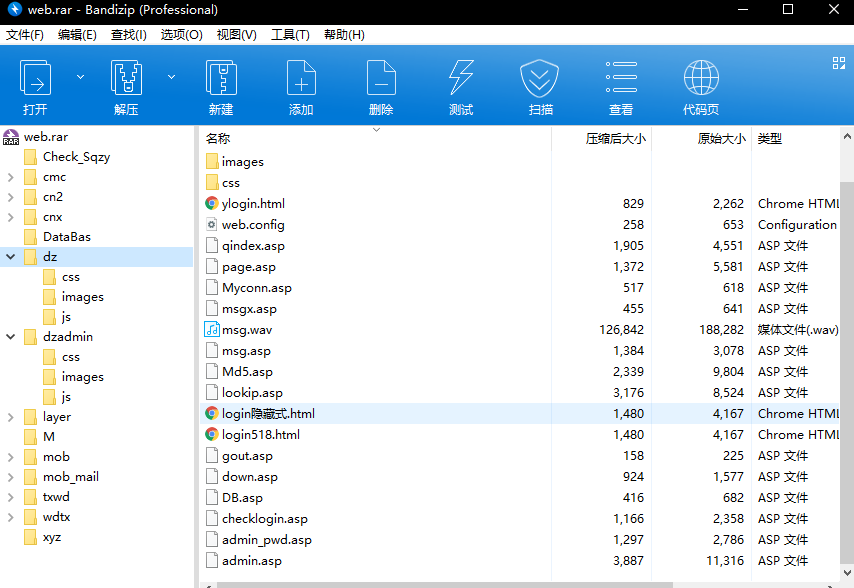

9MB的web.rar,这指定是网站源码了。

下载下来后,发现果真如此。

源码信息收集

从源码里找到了一些有用的信息。

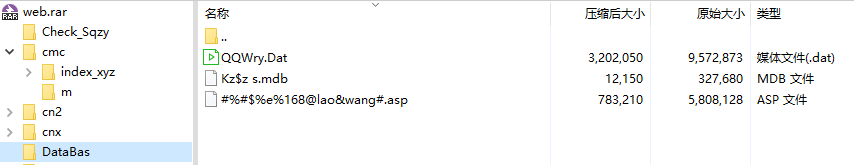

DataBas文件夹里有仨文件,

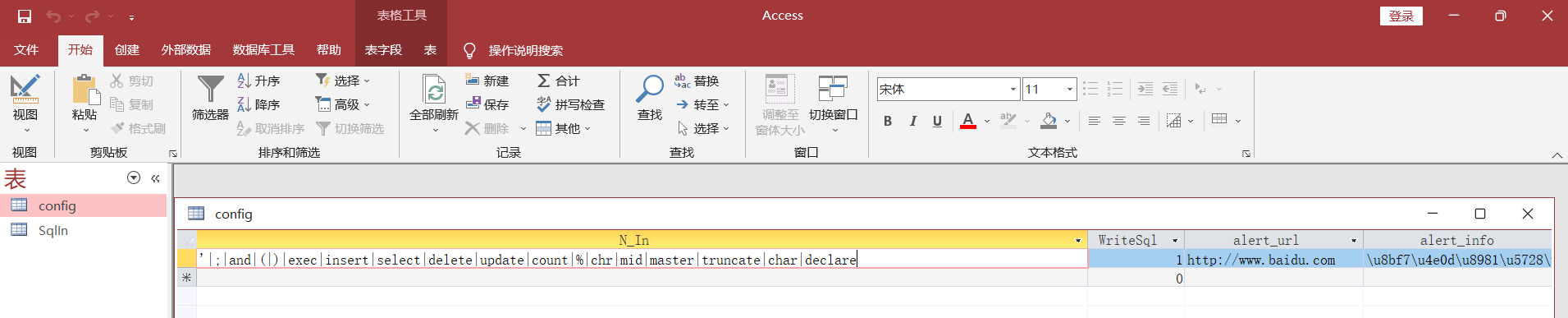

QQWry.Dat是纯真IP地址数据库,用来IP查归属地用的。Kz$z s.mdb是防sql注入用到的数据库。其中有俩表,第一个表存的是配置文件,第二个表存的是被封禁的IP等信息。

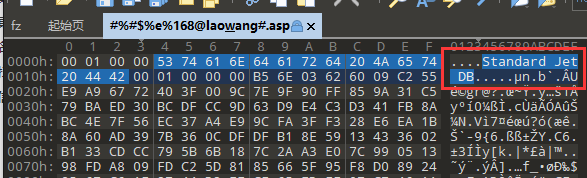

#%#$%e%168@lao&wang#.asp通过将此文件用010 Editor打开可以看到Standard JetDB,所以此文件也是mdb文件,只是后缀被改成asp了。

数据库文件信息收集

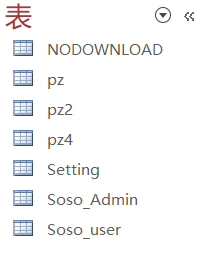

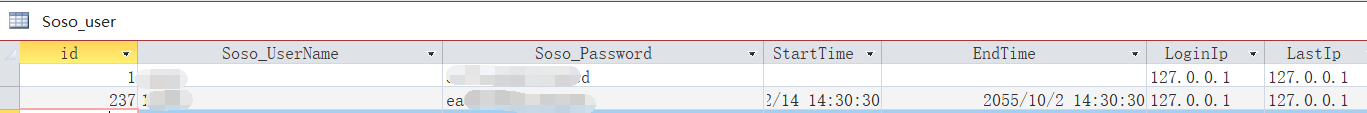

将第三个数据库文件的后缀从asp改为mdb,然后使用Access打开。

其中Soso_Admin为空,Soso_user里有两条用户信息,其中密码为md5。通过cmd5查到了两个用户对应的密码。

源码文件信息收集

分析其中几个重要的文件夹

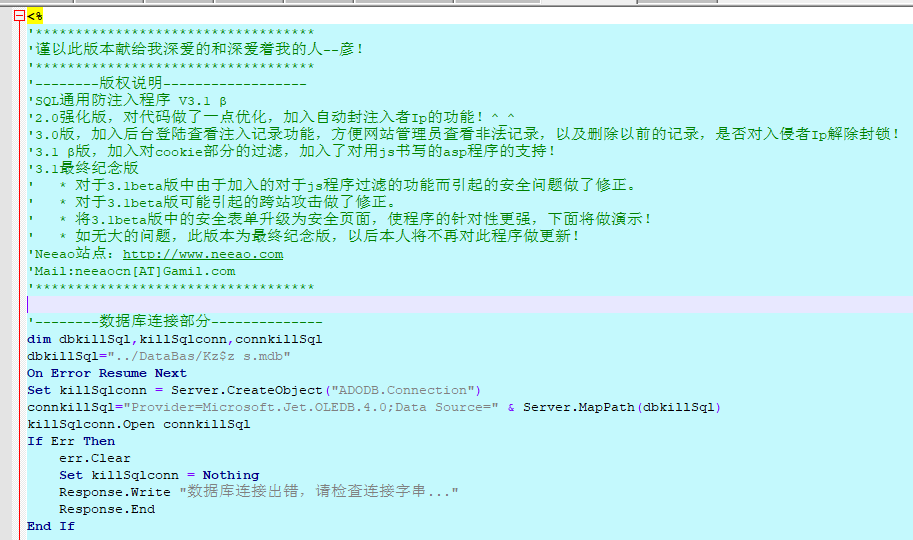

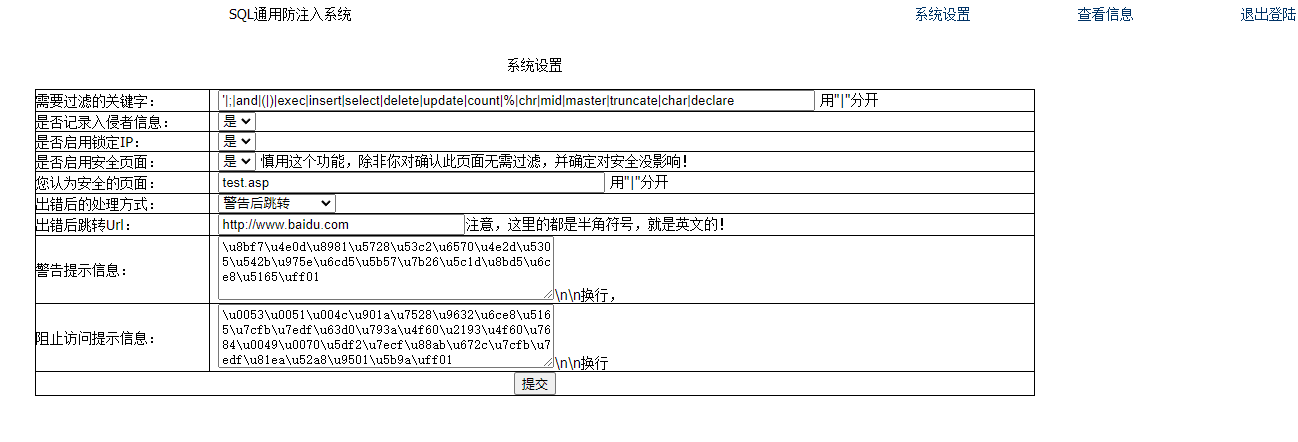

Check_Sqzy里面是防SQL注入的文件。

UserPass即为防Sql注入系统的后台密码,后面会用到。

dz和dzadmin都为后台文件,其中后台登录界面在dzadmin的ylogin.html

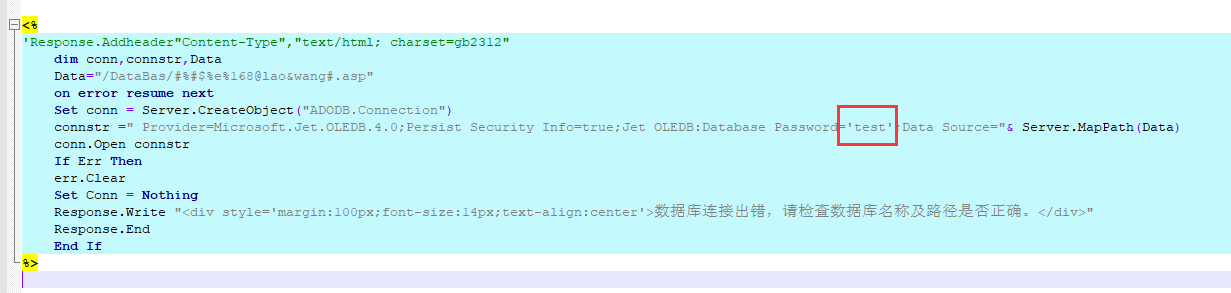

Myconn.asp为数据库连接文件,test为数据库连接密码。剩下的文件夹几乎都是不同的钓鱼网站模板文件。一个文件夹为一个模板。

登录钓鱼网站后台

根据源码文件里找到的文件,于是拼接路径得到:http://abc.example.com/dz/ylogin.html

再使用数据库文件里得到的帐号密码,成功登录到后台。

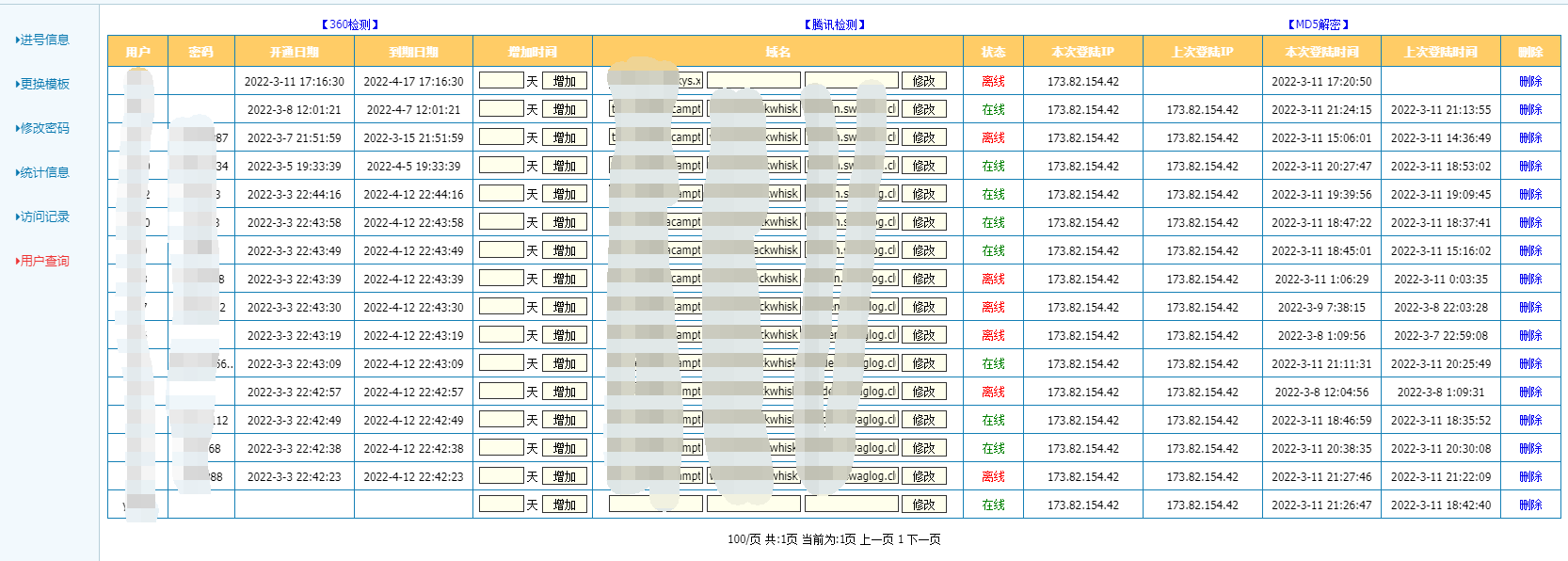

可以看到有很多受害者。

每条帐号密码后面都有一列用户与下文的后台用户名对应。

那么怎么知道哪条”鱼”来自哪个后台用户呢?或者说是后台哪个人钓到的鱼

仔细观察刚开始的钓鱼网站的链接:

http://abc.example.com/wdtx/aqqdoc.html?ud=dGVzdA

可以看到有个ud参数,经过base解码,解出来的便是后台用户名。

- 在

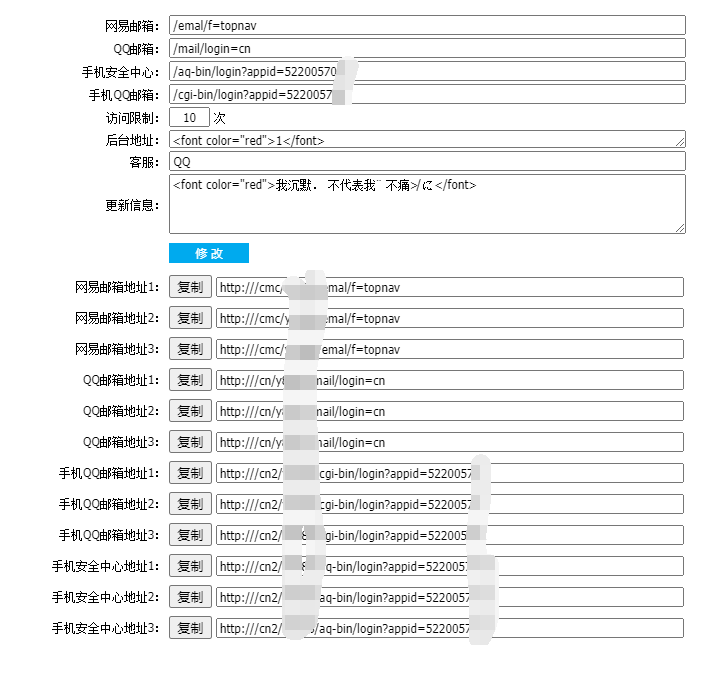

更换模板里有众多钓鱼模板。

- 在

用户查询界面可以看到很多后台用户名和密码,以及其他仨钓鱼网站(实际是域名不一样,指向的一个服务器)。

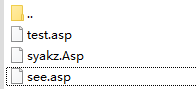

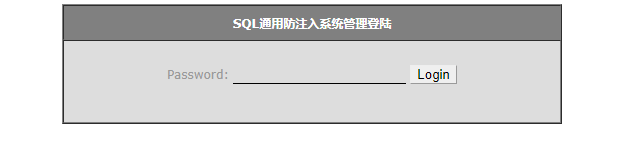

登录SQL通用防注入系统后台

同样,根据网站源码文件,拼接路径得到:http://abc.example.com/Check_Sqzy/see.asp

密码即为前面所找到的写在asp文件里的静态密码。

登录后,发现没有能利用的漏洞。

总结

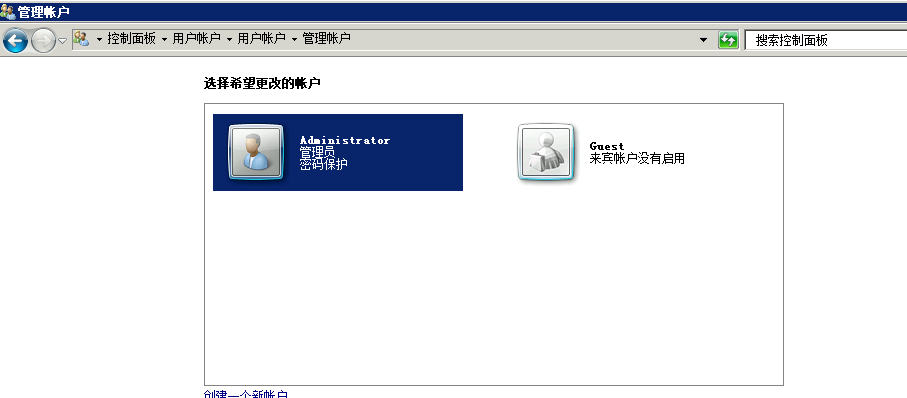

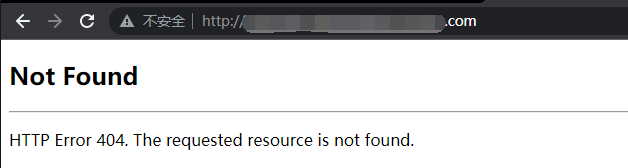

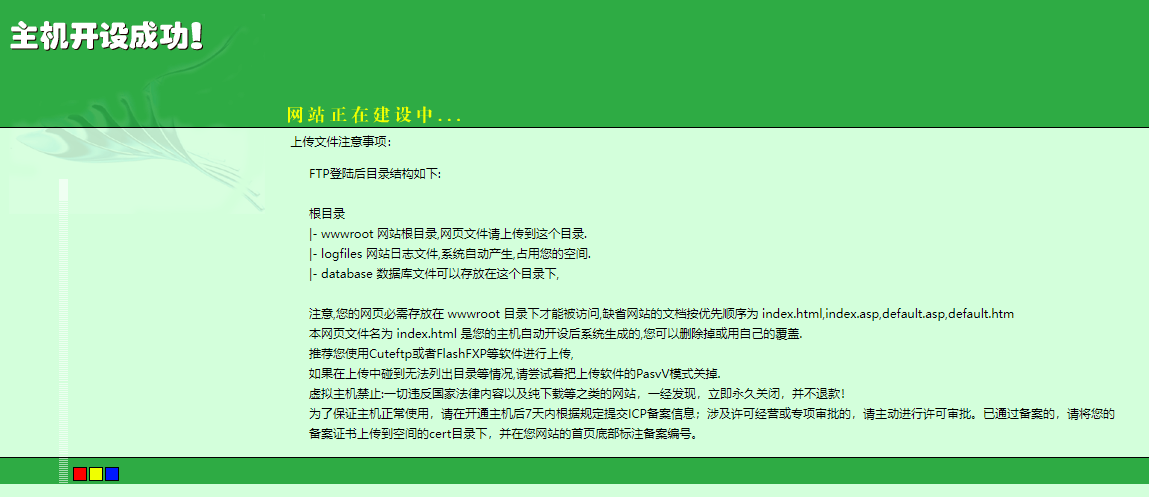

直接访问网站首页,是这个界面。可以看出这个钓鱼网站并没有自己的独立服务器,而是使用的虚拟主机。最高权限也就是获得FTP的权限,FTP的密码猜测为数据库连接密码,但是因为尝试了各种办法也没有找到真实IP,所以无法连接到FTP。另外经过分析源码文件也没有找到上传的地方或者其他能够Getshell的漏洞,故权限只能停留到网站后台权限。

虚拟主机,也叫“网站空间”,就是把一台运行在互联网上的物理服务器划分成多个“虚拟”服务器。

从用户提交的密码里可以看出有不少人是认出了是钓鱼网站,但也有不少人被钓了(每天1k+人),所以还是要提高防范能力!